Bienvenue sur la page présentant les différentes réalisations réalisées au cours de ma formation. Ces projets ont été réalisés dans le cadre d'Ateliers de professionnalisation en groupe de 3 personnes.

Vous pouvez consulter les différents élements de chaque atelier, cependant les annexes sont protégées par un mot de passe pour le reste de l'année. Contactez moi pour obtenir le mot de passe.

Organiser son développement professionnel

- Etudier les caractéristiques techniques que devra respecter le poste de travail

- Comparer deux machines respectant tous les critères pour un budget total de 120.000€ HT (sans OS ni logiciel)

- Présenter les avantages et inconvéniants de recourir à du matériel reconditionné et les préconisations

- Proposer et mettre en place une solution technique de 2FA afin de respecter la politique SSI d'Assurmer

Grâce à cet atelier, j'ai pu découvrir le panorama des métiers de l'informatique pour mieux comprendre le contexte professionnel de ma formation

Compétences acquises :

Autonomie et gestion de l'apprentissage

- Mise en place d'un environnement d'apprentissage personnel.

- Capacité à organiser son temps et ses ressources de manière autonome.

Connaissance du secteur informatique

Compréhension du panorama des métiers de l'informatique.

Identification des tendances et évolutions du secteur.

Analyse des offres d'emploi :

Utilisation de la matrice pour identifier compétences acquises et à acquérir.

Capacité à évaluer les exigences des offres d'emploi.

Gestion du temps et respect des échéances

Planification efficace du travail pour respecter les délais fixés.

Capacité à gérer plusieurs tâches de manière simultanée.

Le choix d'un nouvel équipement nomade et sécurisé

Un projet réalisé pour Assurmer (entreprise fictive)

Ce projet à pour objetif d'étudier et de proposer un nouvel équipement nomade et sécurisé pour les utilisateurs d'une société fictive appelé Assurmer.

Liste des activités à réaliser :

- Déterminer les caractéristiques techniques que devra respecter le nouvel équipement.

- Réaliser une comparaison de 2 machines respectant tous les critères fixés précedemment. Un budget de 120.000€ HT est fixé (sans OS ni logiciel).

- Présenter les avantages et inconvéniants de recourir à du matériel reconditionné.

- Etudier et mettre en place une solution MFA pour respecter la politique de SSI d'Assurmer.

- Tablette microsoft surface

- Processeur Intel Core i3 de 10ème génération

- 8go de mémoire vive

- 128go de stockage

- Ecran de 10 pouces minimum

- Moins de 1kg

- 10 heures d'autonomie minimum

- 128go de stockage

- Taux de panne : 25% => Prévoir 19 spare minimum

| Caractéristique | Surface Go 3 | Surface Pro 6 + Stylet Microsoft Surface |

|---|---|---|

| Affichage | Écran PixelSense™ 10,5 pouces Résolution : 1920 × 1280 |

Écran PixelSense™ 12,3 pouces Résolution : 2736 × 1824 |

| Processeur | Intel Core i3-10100Y | Intel Core i5-8350U |

| RAM | 8go LPDDR3 | 8go DDR4 |

| Stockage | SSD de 128go | SSD de 128go |

| Poids | 553g | 770g |

| Dimensions | 245 x 175 x 8,3mm | 292 x 201 x 8,5mm |

| Autonomie | 10,5h en utilisation normal | 13,5h de lecture vidéo locale |

| Sans-fil | WI-FI 6 Bluetooth 5.0 4G+ |

WI-FI 5 Bluetooth 4.1 |

| Caméra | Caméra frontal 5.0 Mégapixels Caméra arrière 8.0 Mégapixels 2 Microphones Haut-parleur stéréo 2.0W |

Caméra frontal 5.0 Mégapixels Caméra arrière 8.0 Mégapixels 2 Microphones Haut-parleur stéréo 1.6W |

| Garantie | 2 ans constructeur | 1 an garantie contractuelle |

| Prix | Neuf : 690.83€ HT | Reconditionné : 582.50€ HT + 45.83€ HT |

- Prix plus faible

- Impact environnemental

- Engagement RSE

- Garantie de 1 an

- Vérification aléatoire en fonction du revendeur

- Moins de personnalisation

- Taux de panne 2 fois plus élevé

- L'aspect esthétique peut présenter des defauts et certaines fonctionalités ou état de composant peuvent être plus faible

Grâce à cet atelier, j'ai pu découvrir le panorama des métiers de l'informatique pour mieux comprendre le contexte professionnel de ma formation

Compétences acquises :

Analyse des besoins techniques

- Capacité à comprendre les exigences spécifiques des utilisateurs en matière d'équipement nomade et sécurisé.

- Compétence à traduire ces besoins en caractéristiques techniques nécessaires.

Évaluation comparative des solutions matérielles

Compétence à comparer objectivement deux machines en tenant compte des critères définis.

Capacité à analyser les performances, la fiabilité, la durabilité, et d'autres facteurs pertinents dans le cadre d'une utilisation profesionnelle.

Connaissance des technologies de sécurité lié à l'authentification multi-facteur

Conception et la mise en œuvre de solutions de sécurité informatique.

Compétence à intégrer des mécanismes de double authentification (2FA) pour renforcer la sécurité.

Évaluation du matériel reconditionné

Connaissance des avantages et inconvénients du matériel reconditionné dans un contexte professionnel.

Capacité à recommander l'utilisation de matériel reconditionné en fonction des besoins spécifiques du projet.

Déploiement d'OS

Un projet réalisé pour Assurmer (entreprise fictive)

Suite à la réception des nouveaux équipements vu dans l'AP2, nous avons pour missions de mettre en place une solution de déploiement d'OS et d'organiser la remise des postes aux utilisateurs.

Liste des activités à réaliser :

- Présentation et comparaison de 2 solutions de déploiement d'OS (sans clé USB)

- Justifiez le choix de l'outil de déploiement

- Réaliser une procédure d'installation de l'outil de déploiement choisi

- Gérer la ramise des nouveaux équipements aux utilisateurs

- Microsoft Deployment Tools et Windows Deployment Server

- AOMEI Image Deploy

La procédure suivante démontre la démarche réalisée afin de déployer Windows 10 Professionnel avec un serveur Windows Deployment Tools et l’outil Microsoft Deployment Tools. Dans notre cas, notre déploiement rejoindra le domaine assurmer.local et installera pour tout le monde les applications suivantes :

- TeamViewer Host

- Google Chrome

- Adobe Acrobat Reader

En plus de ça, nous automatiserons l’ensemble des fenêtres de configuration pour ne remplir manuellement que les credentials d’accès à WDS et d’un compte autorisé pour la jointure du domaine.

- Planning de remise des équipements

- Mail de rendez-vous

- PV d'installation

- Document de remise de matériel

- Charte informatique

Grâce à cet atelier, j'ai pu développé mes connaissances techniques en terme de déploiement d'OS via le réseau, mais également mes connaissances théorique et des compétences d'organisation via la gestion de la remise des équipements

Compétences acquises :

Connaissance des outils de déploiement d'OS

- Capacité à comprendre les exigences spécifiques des utilisateurs en matière d'équipement nomade et sécurisé.

- Compétence à traduire ces besoins en caractéristiques techniques nécessaires.

Évaluation comparative des solutions matérielles

- Evaluation des solutions sur le marché et comparaison de 2 outils pertinents

- Compétence à évaluer les avantages et inconvénients de chaque outil dans le contexte du projet.

Choix et installation d'un outil de déploiement

- Capacité à sélectionner un outil de déploiement en fonction des besoins spécifiques du projet.

- Compétence à installer l'outil choisi sur les machines destinées aux utilisateurs.

Rédaction de procédures techniques

Compétence à créer une procédure d'installation détaillée pour l'outil de déploiement choisi.

Capacité à documenter le processus de manière claire et compréhensible.

Gestion de la communication

Compétence à planifier et mettre en œuvre une communication efficace avec les utilisateurs.

Capacité à rédiger des mails et d'autres documents de communication professionnels.

Présentation orale et utilisation de diaporama

Compétence à concevoir un diaporama professionnel pour la présentation orale.

Capacité à présenter de manière claire et concise les résultats du projet devant un public.

Mise en lace d'un outil de gestion d'incident (GLPI)

Un projet réalisé pour Assurmer (entreprise fictive)

Afin d'améliorer la qualité du support de la société Assurmer, la DSI nous missionne de mettre en place l'outil GLPI

Liste des activités à réaliser :

- Présentation l'outil GLPI

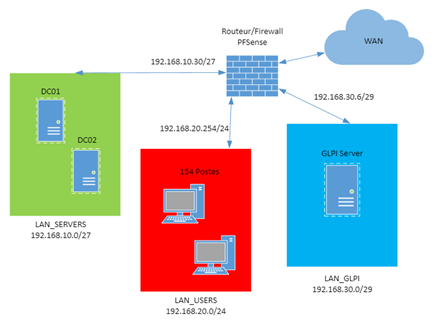

- Réaliser une topologie présentant les ressources numériques nécessaires au déploiement

- Installer et configurer l'outil sur machine

- Réaliser une phase de test

- Rédiger une procédure à destinatination des utilisateurs

GLPI (Gestionnaire Libre de Parc Informatique) est un logiciel open-source de gestion d'actifs informatiques et de service desk. Il peut être utilisé par les entreprises pour suivre et gérer leur parc informatique (inventoring), et la gestion du support aux utilisateurs (ticketing) ainsi que l’utilisation d’autres fonctionnalités.

Nous avons fait le choix d’héberger GLPI avec LAMP (Linux, Apache, MysSQL, PHP).

- Linux

- Apache

- MySQL

- PHP

- GLPI 10.0.6

- Déploiement de l'agent GLPI par GPO

Nous avons rédigé une procédure à destination des utilisateurs afin de les accompagner dans l'utilisation de GLPI

Nous avons réalisé une phase de test afin de vérifier le bon fonctionnement de GLPI et ses fonctionnalités de base :

- Test 1 : Création d'un utilisateur validé par importation LDAP

- Test 2 : Création d'un ticket

- Test 3 : Déploiement de l'agent, à valider par l'apparition des postes dans l'inventaire

- Test 4 : Gestion des incidents

- Test 5 : Gestion des utilisateurs

Grâce à cet atelier, j'ai pu développé mes connaissances techniques sur l'environnement Linux et la gestion d'un serveur LAMP. De plus, j'ai pu découvrir la gestion d'une solution de gestion d'incident et la configurer aux couleurs de l'entreprise via la modification du code source de GLPI.

Compétences acquises :

Présentation d'un outil de gestion d'incident (GLPI)

- Compétence à présenter les fonctionnalités de l'outil GLPI.

- Capacité à expliquer la licence associée à l'outil.

Conception de la topologie pour le déploiement de GLPI

- Compétence à concevoir une topologie présentant les ressources numériques nécessaires pour le déploiement de GLPI.

- Capacité à planifier l'infrastructure technique requise.

Installation et configuration de l'outil

- Compétence à installer et configurer l'outil GLPI sur chaque machine du projet.

- Capacité à assurer la cohérence de la configurations et l'intégration dans un environnement professionnel.

Validation par phase de test

- Compétence à concevoir une phase de test pour évaluer la performance de GLPI.

- Capacité à créer un ticket test et à valider le bon fonctionnement de l'outil.

Communication et formation des utilisateurs

- Compétence à rédiger une procédure utilisateur claire et accessible.

- Capacité à faciliter la prise en main de GLPI pour les utilisateurs finaux.

Gestion de projet informatique

- Compétence à établir un planning et répartir le travail de manière efficace.

- Capacité à respecter les délais fixés pour la remise des dossiers écrits et les présentations.

Gestion de l'inventaire et choix d'une solution d'hypervision

Un projet réalisé pour Assurmer (entreprise fictive)

Dans le cadre de la société Assurmer, nous allons travailler sur des équipements réels afin d'installer les solutions travaillées en AP et faire évoluer l'infrastructure avec les prochaines solutions et technologies vues au cours de l'année

Liste des activités à réaliser :

- Réaliser l'inventaire des ressources numériques présentes sur l'ilot

- Présenter la notion d'hyperviseur puis comparer trois solutions d'hyperviseur : ESX, HyperV, Proxmox

- Installer la solution choisi

Tout d’abord, nous avons commencé par réaliser l’inventaire des ressources numérique fournit par l’entreprise Assurmer.

Un hyperviseur est un processus qui permet à un ordinateur physique (hôte) d'exécuter plusieurs machines virtuelles (VM) simultanément. Nous distinguons 2 types principales d’hyperviseurs, les hyperviseurs de type 1 et les hyperviseurs de type 2.

Nous avons comparé 3 solutions d'hyperviseur à savoir ESX, HyperV et Proxmox :

| Caractéristique | ESXI | Hyper-V | Proxmox |

|---|---|---|---|

| Type de logiciel | Propriétaire | Propriétaire | Open source |

| OS installé | ESXI | Serveur Windows | Proxmox (Linux) |

| Gestion par le web | Oui | Oui | Oui |

| Cluster | Oui | Oui | Oui |

| Haute disponibilité | Oui | Oui | Oui |

| Coût de la licence | A partir de 573,63 | A partir de 13 | Gratuit (support payant) |

| Ressources maximum gérées | Varie selon la licence choisie, à partir de 3 nœuds avec chacun 2 processeurs | 24TB de RAM, 512 cœurs de processeurs, 64 cœurs logiques, 64 nœuds maximum | 12TB de RAM, 768 cœurs, 160 cœurs logiques, pas de limite de nœud |

Après avoir réalisé une phase de test concluante sous Vmware Workstation, nous avons déployé l’hyperviseur ESXi sur la machine doté des meilleurs composants. Ainsi, nous avons produis une procédure d’installation et de configuration en Annexe 2. Cela nous a ensuite permis d’installer un serveur AD ainsi qu’un serveur GLPI (LAMP) comme effectué lors de l’AP04.

Dans le cadre de la société Assurmer, l'opportunité de mettre en pratique les connaissances acquises en travaillant sur des équipements réels. Cette expérience immersive vise à renforcer la compréhension des enjeux liés à la gestion des ressources numériques au sein d'une infrastructure informatique.

Compétences acquises :

Inventaire des ressources numériques

- Compétence à réaliser un inventaire des ressources numériques présentes sur l'îlot.

- Capacité à créer et à présenter un document listant ces ressources.

Connaissance des hyperviseurs

- Expertise dans la présentation et la comparaison des solutions d'hyperviseurs (ESX, HyperV, Proxmox).

- Compétence à choisir la solution la plus adaptée en fonction des besoins du projet.

Installation, configuration et test de l'hyperviseur choisi

- Capacité à installer, configurer et tester l'hyperviseur choisi

- Compétence à rédiger une procédure d'installation et de configuration détaillée.

Mise en place d’une solution d’applications distantes

Un projet réalisé pour Assurmer (entreprise fictive)

Dans le cadre de la société Assurmer, nous avons pour missier de mettre en place une solution d'applications distantes pour les utilisateurs en utilisant le service RDS (Remote Desktop Service).

Il nous ai également demandé d'anticiper la montée en charge des connexions distantes. Pour cela, nous prévoyons de déployer une ferme de serveur RDS avec 2 hôtes de sessions, un serveur broker et une passerelle d'authentification afin de sécuriser les accès par l'extérieur.

Liste des activités à réaliser :

- Réaliser une étude concernant les principales fonctionalités du service RDS

- Installer et configurer la solution

- Guide d'utilisation

- Tests d'intégration

Le rôle Remote Desktop Services (RDS) permet de fournir des services de bureau à distance, notamment la possibilité pour les utilisateurs de se connecter à des sessions de bureau à distance et d'exécuter des applications à distance.

Nous développons dans l'annexe :

- - Liste des fonctionalités

- - Licence

Nous avons choisi d’héberger entièrement notre infrastructure sur un Windows server 2022

Nous déploierons une ferme RDS composé de :

- - 2 hôtes de sessions

- - 1 serveur broker

- - 1 passerelle d'authentification

La procédure d'installation et de configuration est disponible en annexe

Afin de faciliter l’accès aux remotes APP pour les utilisateurs, nous proposons 2 méthodes de connexions.

- Déploiement par GPO des applications des remotes APP au format « .rdp » sur le bureau des utilisateurs membres du groupe « GRP_RDS ».

- Accès au site application.assurmer.fr/RDweb afin de se connecter et télécharger les ressources RDP.

Le guide d'utilisation est disponible en annexe

Afin de valider le bon fonctionnement de la ferme RDS, nous avons réalisé plusieurs types de tests :

- Test de connexion

- Test de basculement RDS

- Test de panne sur un serveur RDS

- Test de sécurité

Le détail des tests est disponible dans l'annexe

L'atelier "Mise en place d’une solution d’applications distantes" met en lumière un ensemble diversifié de compétences essentielles à la création et à la gestion efficace d'un environnement RDWeb.

Compétences acquises :

Étude des fonctionnalités du service RDS

- Capacité à réaliser une étude approfondie des principales fonctionnalités du service RDS.

- Compétence à comprendre les avantages et les limitations du service en vue de son implémentation.

Exécution d'applications distantes (Remote App)

- Compétence à permettre l'exécution d'applications distantes grâce à la configuration adéquate du service RDS.

- Capacité à garantir une expérience utilisateur optimale pour les applications distantes.

Personnalisation avancée de l'environnement RDWeb

- Capacité à effectuer une configuration personnalisée de la page web RDWeb en harmonie avec les couleurs et le logo de l'entreprise.

- Compétence à garantir la sécurité de la solution via des groupes de sécurité et une passerelle d'authentification

AP7 - Mise en place d'une solution de type NAS

Un projet réalisé pour Assurmer (entreprise fictive)

Dans le cadre de la société Assurmer, nous avons pour missier de mettre en place une solution de type NAS afin de gérer les contenus des différents utilisateurs d'Assurmer ainsi que leurs sauvegardes.

Liste des activités à réaliser :

- Réaliser une étude des principales fonctionnalités d'un serveur NAS en insistant sur le chiffrage des données et sauvegarde.

- Présenter une analyse des solutions de type RAID permettant d'assurer la sécurité des données et des disques.

- Comparer deux solutions logicielles de NAS que sont TrueNas et Synology, vous y intégrerez des éléments de cybersécurité et notamment l'état des lieux en termes de CVE.

- Installer et configurer les solutions TrueNAS

- Tester la solution en créant un dossier de partage public en lecture seule, puis un dossier par groupe de sécurité AD en lecture-écriture, et enfin un dossier nominatif par compte utilisateur.

- Créer un document pour les utilisateurs afin de les accompagner dans l'utilisation de ce nouveau service.

- Mettre en place une veille informationnelle concernant les vulnérabilités relatives au produit que vous avez choisi. Vous préciseriez donc les outils de veille mis en place à cet effet.

Dans un environnement professionnel, la gestion sécurisée des données est essentielle. Les Network-Attached Storage (NAS) offrent des fonctionnalités avancées pour le stockage, le partage et la sauvegarde des données. Dans cette présentation, nous mettrons en évidence les principales fonctionnalités d'un NAS, en mettant l'accent sur le chiffrement des données et les mécanismes de sauvegarde.

Nous développons dans l'annexe :

- Le stockage centralisé et le partage de fichiers.

- Le chiffrement des données.

- Les mécanismes de sauvegarde.

Après une étude approfondie des solutions de type RAID (détaillé en Annexe 2), nous avons choisi d'opter pour la configuration RAIDZ2 pour notre solution de stockage en réseau (NAS) au sein d'Assurmer.

Le RAIDZ2 est une configuration RAID de niveau zRAID basée sur le système de fichiers ZFS, qui offre une combinaison unique d'avantages en termes de sécurité des données, de performance et de capacité de stockage.

Pourquoi avons-nous choisi le RAIDZ2 ?

Redondance de données élevée : Le RAIDZ2 est un choix idéal pour les environnements où la sécurité des données est cruciale. Il permet la tolérance à la panne de deux disques simultanément sans perte de données. Cela signifie qu'en cas de défaillance de deux disques durs, vos données restent intactes. Cette redondance accrue offre une tranquillité d'esprit pour la préservation des informations essentielles d'Assurmer.

Performance équilibrée : Le RAIDZ2 offre de bonnes performances en lecture et en écriture grâce à l'utilisation du système de fichiers ZFS. Bien qu'il ne soit pas aussi rapide que le RAID 0, il garantit des performances stables et prévisibles sans les inconvénients en matière de redondance du RAID 0.

Intégrité des données : Le système de fichiers ZFS utilisé par le RAIDZ2 est réputé pour ses capacités avancées de vérification d'intégrité des données et de récupération d'erreurs. Il détecte et corrige automatiquement les erreurs de données silencieuses, offrant ainsi une fiabilité accrue.

Évolutivité : Le RAIDZ2 permet d'ajouter facilement des disques durs supplémentaires à la configuration pour augmenter la capacité de stockage sans compromettre la sécurité des données.

Coût efficace : Bien que le RAIDZ2 nécessite davantage de disques par rapport à certaines configurations RAID, son coût global reste compétitif compte tenu de la redondance élevée qu'il offre. De plus, il évite les coûts associés à des configurations plus redondantes telles que le RAID 6 ou le RAID 10.

L'étude approfondie des solutions de type RAID est disponible en annexe

TrueNAS et Synology sont deux marques populaires de systèmes de stockage en réseau (NAS) qui offrent des fonctionnalités avancées pour la gestion des données. Voici une comparaison entre TrueNAS et Synology sur différents aspects :

Nous comparons dans l'annexe :

- Les performances et évolutivités

- Les fonctionalités et applications

- L'interface utilisateur

- Le chiffrement des données et la sécurité

- Le prix et les licences

Tableau compataif des solutions :

| Caractéristique | True NAS | Synology |

|---|---|---|

| Système d'exploitation | FreenNAS (open-source) | DSM (Propriétaire) |

| Système de fichiers | ZFS | Propre système de fichiers |

| Performance et évolutivité | Robuste avec ZFS, adapté aux environnements exigeants | Performant avec des fonctionalités comme la dduplication et la compression |

| Fonctionalités avancées | Virtualisation, réplication des données, déduplication, sauvegarde intégrée | Ecosystème riche avec applications pour le partage de fichiers, sauvegarde, surveillance vidéo, gestion des photos, etc |

| Interface utilisateur | Technique, orientée profesionnels de l'informatique | Conviviale, orientée vers une utilisation intuitive |

| Chiffrement des données | Chiffrement avancé des disques, partages de fichiers et sauvegardes | Fonctionnalités de chiffrement pour sécuriser les données, notamment l'encryption des dossiers partagés et les connexions SSL/TLS |

| Sécurité | Prise en charge des protocoles de sécurité tels que SSH, VPN, etc. | Niveau de sécurité élevé avec options d'encryption et connexions sécurisées |

| Licences | FreeNAS (gratuit) et TrueNAS Enterprise (payant) | Modèle de licence propriétaire avec variations de coûts en fonction des modèles de NAS |

| Installation sur ESXI | Installation possible | Complexité accrue en raison de la nature propriétaire de l'OS Synology |

La mise en place de TrueNAS est une étape essentielle pour garantir une gestion sécurisée et efficace des données au sein d'Assurmer. Cette section fournit un aperçu de la procédure d'installation et de configuration de TrueNAS, qui est détaillée en Annexe 3. La configuration de TrueNAS permettra un stockage centralisé des données, un partage sécurisé et une gestion précise des accès en fonction des groupes de services spécifiques.

Pour des informations exhaustives sur chaque étape de l'installation et de la configuration de TrueNAS, veuillez-vous référer au document complet en Annexe.

Fonctionnement général de TrueNAS

Stockage Centralisé : TrueNAS crée un point centralisé pour le stockage des données, accessible par l'ensemble de l'entreprise.

Partage de Fichiers : Il permet aux utilisateurs de partager facilement des fichiers et des dossiers, favorisant ainsi la collaboration au sein de l'organisation.

Chiffrement des Données : Les données sont sécurisées grâce à des options de chiffrement, garantissant leur protection contre les accès non autorisés, que ce soit au repos ou en transit sur le réseau.

Mécanismes de Sauvegarde : TrueNAS peut être configuré pour effectuer des sauvegardes automatiques et offre des mécanismes de redondance des données pour minimiser le risque de perte de données en cas de défaillance matérielle.

Gestion des accès basée sur des groupes

La gestion précise des accès est cruciale pour assurer la sécurité des données. TrueNAS permet une gestion des accès basée sur des groupes, ce qui signifie que l'accès aux données est configuré en fonction des groupes d'utilisateurs spécifiques.

Création de Dossiers Partagés par Service : Nous avons configurer un dossier principale partagé dans lequel les différents services peuvent communiquer, puis un dossier enfant restreint pour chaque service.

Attribution de Permissions : Une fois les dossiers partagés créés, des autorisations d'accès sont attribuées en fonction des services. Les utilisateurs appartenant à un service particulier ont accès uniquement aux dossiers qui leur sont attribués.

Contrôle Précis des Accès : TrueNAS offre un contrôle précis sur les actions que les utilisateurs peuvent effectuer, notamment la lecture, l'écriture, la modification, etc. Cela garantit que seuls les utilisateurs autorisés peuvent effectuer des actions spécifiques sur les données.

Gestion des Utilisateurs et des Groupes : La gestion des utilisateurs et des groupes est effectuée via le système d'annuaire Active Directory, assurant ainsi une gestion centralisée et efficace des accès.

Afin de garantir la robustesse et l'efficacité de la solution TrueNAS déployée au sein de notre environnement Assurmer, nous avons entrepris une série de tests rigoureux visant à évaluer sa performance, sa sécurité et sa fiabilité. Ces tests ont été conçus pour valider la configuration et s'assurer que la solution répond à nos besoins en matière de gestion de données sécurisée et de stockage réseau.

Vous trouverez dans l'annexe de le détail des tests suivants :

- Test de connexion au NAS

- Test des permissions

- Test de performance

- Test de sécurité

Afin de faciliter l’utilisation du NAS pour les utilisateurs d’Assurmer, nous avons mis en place une GPO pour l’ensemble des utilisateurs qui permet de mapper le partage SMB de notre volume TrueNAS.

Ainsi, tous les utilisateurs auront automatiquement sur leur session un disque réseau mappé qui correspond au dossier principale « Commun » créé dans TrueNAS.

Vous trouverez le détail de la configuration de la GPO dans cette annexe :La sécurité des systèmes et des données est une priorité majeure dans notre environnement informatique. Afin de maintenir notre solution TrueNAS sécurisée et à jour, nous avons mis en place une veille informationnelle concernant les vulnérabilités potentielles. Cette veille nous permet de rester informés des dernières menaces et des correctifs de sécurité disponibles pour TrueNAS.

Vous trouverez le détail des outils de veille utilisés dans l'annexe suivante :Voici une liste de compétences acquises lors de la mise en place de la solution de type Network Attached Storage (NAS) dans le cadre de l'atelier professionnel n°07 :

Compétences acquises :

Étude des fonctionnalités NAS

Analyse des principales fonctionnalités d'un serveur NAS, en mettant l'accent sur le chiffrement des données et la sauvegarde.

Compréhension des avantages et des cas d'utilisation d'un NAS dans le contexte professionnel.

Connaissance des solutions RAID

Compréhension des solutions RAID (Redundant Array of Independent Disks) et de leur rôle dans la sécurité des données et des disques.

Capacité à comparer et à choisir une configuration RAID appropriée pour le NAS.

Comparaison de solutions NAS

Analyse comparative des solutions logicielles de NAS, notamment TrueNas et Synology.

Intégration d'éléments de cybersécurité dans l'évaluation des solutions, y compris la gestion des vulnérabilités (CVE).

Installation et configuration du NAS

Installation et configuration des solutions TrueNas et Synology, y compris l'utilisation de machines virtuelles pour les tests.

Sélection de la solution NAS finale pour l'implémentation dans l'environnement de l'entreprise.

Test de la solution NAS

Mise en place de partages de fichiers publics en lecture seule, de dossiers en lecture-écriture pour des groupes de sécurité Active Directory et de dossiers nominatifs pour chaque utilisateur.

Validation des fonctionnalités et des autorisations de partage.

Veille informationnelle

Mise en place d'une veille constante concernant les vulnérabilités liées à la solution NAS choisie.

Utilisation d'outils de veille pour surveiller les menaces et les correctifs de sécurité.

AP8 - Mise en place d'une solution de WiFi sécurisé

Un projet réalisé pour Assurmer (entreprise fictive)

Dans le cadre de la société Assurmer, nous avons pour missier de mettre en place une solution Wi-FI sécurisé afin de permettre aux salariés d'Assurmer d'utiliser un service de connexion sans fil et d'accéder ainsi aux informations et serveurs se trouvent hébergées sur l'intranet de l'entreprise.

Liste des activités à réaliser :

- Réaliser une étude comparative des différents protocoles de sécurité WiFi.

- Rédiger une procédure d'installation et de configuration de la borne WiFi.

- Une présentation du fonctionnement d'une solution Radius suivi d'une procédure d'installation et de configuration de cette solution.

- Un guide utilisateur

Il existe plusieurs protocoles de sécurité WiFi qui sont utilisés pour protéger les réseaux sans fil contre les accès non autorisés.

Voici quelques-uns des principaux protocoles de sécurité WiFi :

- WEP (Wired Equivalent Privacy) :> C'était l'un des premiers protocoles de sécurité WiFi, mais il est maintenant largement obsolète en raison de ses vulnérabilités. Il est fortement déconseillé de l'utiliser.

- WPA (Wi-Fi Protected Access) : WPA est une amélioration de WEP et propose des mécanismes de chiffrement plus robustes. Cependant, il existe différentes versions de WPA, telles que WPA, WPA2 et WPA3, chacune améliorant la sécurité par rapport à la précédente.

- WPA2 (Wi-Fi Protected Access 2) : WPA2 est actuellement le protocole de sécurité le plus largement utilisé pour les réseaux WiFi. Il utilise le chiffrement AES (Advanced Encryption Standard) pour assurer une sécurité plus forte par rapport à WPA.

- WPA3 (Wi-Fi Protected Access 3) : WPA3 est la dernière norme de sécurité WiFi, introduite pour améliorer encore la sécurité. Il offre des fonctionnalités telles que le chiffrement individuel des données, la protection contre les attaques par force brute, et d'autres améliorations par rapport à WPA2.

Vous trouverez dans l'annexe le détail des protocoles de sécurité WiFi, ainsi qu'une comparaison de leurs avantages et inconvénients.

La société Assurmer nous a mis à disposition une borne Wi-Fi de marque Cisco et de modèle WAP371. Les points d'accès bibandes sans fil AC/N Cisco WAP371 permet de donner de manière simple et économique un accès sécurisé et performant au réseau mobile et à ses fonctionnalités aux employés et aux invités, où qu'ils se trouvent dans vos locaux. Les points d'accès bibandes sans fil AC/N Cisco WAP371 exploite une technologie radio bibande simultanée pour améliorer la couverture du réseau et la capacité de connexions utilisateur.

Pour offrir un accès invité sécuriser aux visiteurs et aux autres utilisateurs, les points d'accès Cisco WAP371 prennent en charge un portail captif et de nombreuses options d'authentification, et permettent de configurer les autorisations, les rôles et les paramètres de bande passante.

Dans notre cas, afin de déployer cette borne dans notre infrastructure, nous avons suivi la démarche suivante :- Provisionnement d’un port du switch pour l’accueil de la borne

- Installation initiale de la borne

- Création des différents SSID

- Configuration approfondie de la borne

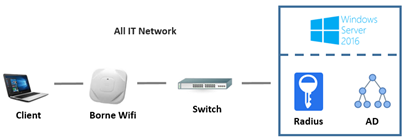

Un serveur RADIUS, qui signifie Remote Authentication Dial-In User Service, est utilisé principalement pour l'authentification, l'autorisation et la gestion des comptes d'utilisateurs qui se connectent à un réseau. Cela peut inclure l'accès à Internet, un réseau d'entreprise ou d'autres services réseau comme notre solution Wi-Fi.

Notre stratégie radius

Nous avons mis en œuvre la solution Microsoft NPS (Network Policy Server) qui exploite la puissance et la flexibilité de l'Active Directory (AD) pour gérer l'accès Wi-Fi de manière sécurisée et structurée. Cette stratégie repose sur l'utilisation de groupes de sécurité AD et de SSID distincts pour chaque service de l'entreprise, garantissant ainsi une correspondance directe entre les utilisateurs, leur rôle organisationnel et leur accès réseau.

Le but de cette configuration est de permettre à chaque utilisateur de se connecter au réseau sans fil de son service en utilisant ses identifiants AD, tout en s'assurant que l'accès est accordé uniquement au SSID approprié, lié à son groupe de sécurité. En d'autres termes, un utilisateur du service RH ne pourra accéder qu'au SSID RH. Cette approche renforce la sécurité en limitant les possibilités d'accès non autorisé et en simplifiant la gestion des droits d'accès.

La démarche adoptée pour atteindre cet objectif a été de configurer le serveur RADIUS avec des politiques réseaux spécifiques qui prennent en condition non seulement le groupe de sécurité AD, mais également le SSID demandé. Ainsi, lorsqu'un utilisateur autorisé s'authentifie sur un SSID, le serveur DHCP attribue une adresse IP dans le VLAN correspondant, ce qui permet une segmentation réseau efficace et renforce la sécurité globale du système informatique d’Assurmer.

Pour des informations exhaustives sur chaque étape de l'installation et de la configuration de la solution RADIUS, veuillez-vous référer à la procédure d’installation et de configuration de la solution RADIUS en annexeNous avons rédigé une procédure de connexion au réseau Wi-Fi pour les utilisateurs que nous communiquons par voie de mail, mais également via le dossier procédure présent dans le dossier Commun du NAS.

Ainsi, tous les utilisateurs peuvent facilement se connecter à la solution Wi-Fi sécurisé mise en place en seulement quelques étapes.

Cette procédure utilisateur explique étape par étape la démarche de connexion au réseau Wi-Fi.Voici une liste de compétences acquises lors de la mise en place de la solution de type Network Attached Storage (NAS) dans le cadre de l'atelier professionnel n°07 :

Compétences acquises :

Étude comparative des protocoles de sécurité Wi-Fi

Analyse approfondie des protocoles de sécurité Wi-Fi (WEP, WPA, WPA2, WPA3), permettant de choisir le protocole le plus adapté à notre environnement.

Évaluation des avantages et inconvénients de chaque protocole pour établir une sécurité réseau optimale.

Installation et configuration des bornes Wi-Fi

Mise en place des bornes Wi-Fi Cisco WAP371, incluant le provisionnement des ports du switch et la configuration des différents SSID en fonction des groupes d'utilisateurs.

Application des meilleures pratiques pour sécuriser l'accès invité et configurer les options d'authentification et de bande passante.

Déploiement et gestion d’une solution RADIUS

Installation et configuration du serveur Microsoft NPS en tant que serveur RADIUS, intégrant l’Active Directory pour une gestion centralisée des accès.

Création de politiques réseaux spécifiques pour associer les utilisateurs à des SSID appropriés, basées sur leur rôle organisationnel et leur groupe de sécurité AD.