Mise en place des Clickshare

- Etude de la solution clickshare et lecture des manuels

- Configuration réseau et installation

- Procédure utilisateur

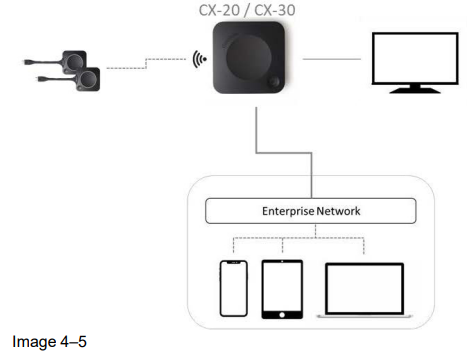

ClickShare est une solution de conférence sans fil et pratique permettant de se connecter automatiquement aux appareils de la salle de réunion en passant par la Base Unit ClickShare. Ainsi, le système de visioconférence Logitech (caméra, micro, haut-parleur) et la diffusion du poste sur la télé est réuni en un seul périphérique : ClickShare.

Nous distinguons 2 modèles de ClickShare :- ClickShare CX-20 : Conçus pour les petites salles de réunion, celui-ci offre toutes les fonctionnalités de base afin de réaliser la visioconférence.

- ClickShare CX-50 : Conçus pour les grandes salles de réunion, celui-ci offre plus de fonctionnalités comme TouchBack ou encore annotation sur tableau noir. Il offre également une solution multi-source via ses nombreuses connectivités (double HDMI).

Nous avons opté pour une intégration au réseau utilisateur directement (VLAN 10). C’est l’option la plus simple à mettre en place en raison du peu d’action à effectuer sur le réseau Andera, les équipements utilisateurs communiquent directement avec le système ClickShare qui est présent sur le même réseau sans restriction de communication interne. Cependant, cela implique une utilisation plus forte de la bande passante et mélange le flux de production et le flux de streaming ClickShare.

Pour cela, nous avons dû libérer les ports des switch de la configuration 802.1x pour chaque Base ClickShare. Par sécurité, les ports ont été sécurisés par MAC address pour chaque Base ClickShare. Ainsi, seul la base ClickShare peut communiquer sur son port et ne peut pas être déplacé. En conséquence et pour une meilleure visibilité, nous avons dressé un tableau récapitulatif de répartition de chaque Base ClickShare (confidentiel)

- Bouton clickshare : L’utilisation du bouton physique permet de se connecter à la base simplement par branchement à l’ordinateur portable de l’utilisateur. La diffusion à l’écran est lancée directement par un appuie court sur le bouton. La gestion des écrans/fenêtres peut s’effectuer via l’application ClickShare Desktop App.

- Application clickshare desktop app : Grâce à la configuration réseau effectué, nous pouvons simplement effectuer une recherche de salle via l’application ClickShare. Une fois sélectionné, un code à 4 chiffres s’affiche sur l’écran de la salle et l’utilisateur doit l’entrer dans l’application afin de confirmer sa présence et valider la connexion.

- Clickshare presentsense : La technologie ClickShare PresentSense permet de détecter automatiquement la Base Unit de la salle via l’écoute de signaux ultrasonores émises par la Base Unit. Pour cela, il faut l’activer dans les paramètres de l’application ClickShare Desktop App et autoriser l’utilisation du micro par la même application afin qu’elle soit sûr écoute des signaux ultrasonores. Cependant, Barco assure qu’aucun signal audio n’est stocké ou envoyé à Barco.

Dans le cadre de ce projet ClickShare, plusieurs compétences clés ont été acquises, notamment la compréhension approfondie de la solution ClickShare, la configuration réseau, la sécurisation des accès, et la création de procédures utilisateur. Ces compétences contribuent à la réussite de l'implémentation de ClickShare tout en renforçant les capacités en gestion de projet et en informatique professionnelle.

Compétences acquises :

Etude de la solution clickshare

Capacité à comprendre les fonctionnalités et le fonctionnement de la solution ClickShare.

Compétence à lire et interpréter les manuels techniques associés à la solution.

Configuration réseau et installation

Compétence à configurer le réseau pour l'intégration de la solution ClickShare.

Capacité à installer et mettre en place les équipements ClickShare.

Sécurisation de l'accès aux bases ClickShare

Compétence à sécuriser l'accès aux bases ClickShare en utilisant des restrictions basées sur les adresses MAC.

Offrir un nouveau de sécurité maximum sur la solution

Création de documents normalisés

Compétence à créer des documents normalisés pour garantir la clarté et la cohérence des informations fournies.

Capacité à structurer les documents de manière professionnelle.

Réalisation d'un master et renouvellement des ordinateurs

Historiquement, la création des masters pour les ordinateurs d'Andera Partners était gérée par la société Antares. Dans une démarche visant à réduire les coûts et à développer les compétences internes, j'ai proposé de reprendre cette tâche en interne. Fort de mon expérience acquise lors d'un projet d'atelier professionnel à l'école, j'étais convaincu de pouvoir relever ce défi avec succès. Cette initiative a été approuvée par ma responsable.

Nous avons choisi de maintenir le support de déploiement via clé USB, en raison de la fréquence modérée des déploiements annuels et de l'absence de nécessité d'un serveur dédié à cet effet. Pour mener à bien ce projet, j'ai opté pour l'utilisation de Microsoft Deployment Toolkit (MDT), un outil efficace pour automatiser la création et l'installation des systèmes d'exploitation Windows. MDT, en collaboration avec Windows ADK, offre la flexibilité d'intégrer des pilotes, des logiciels et de configurer des fichiers de réponse, facilitant ainsi la personnalisation et la configuration des postes informatiques.

Ce projet s'inscrit dans une démarche d'optimisation des ressources et d'amélioration continue des processus informatiques au sein d'Andera Partners, démontrant notre capacité à internaliser des compétences clés et à gérer efficacement les changements technologiques.

Liste des activités à réaliser :- Analyser le master existant et proposer des mesures d'évolutions

- Installation et configuration :

- Installation de la VM et des outils

- Importation de l'OS

- Importation des applications

- Création de la séquence de tâche

- Créer un script de gestion de l'administrateur local

- Gérer le renouvellement des ordinateurs

Une analyse approfondie de l'ancien master a été réalisée pour identifier toutes les applications et processus qui y étaient intégrées. Cela a permis de reproduire fidèlement les fonctionnalités et les configurations dans le nouveau master. Par ailleurs, une évaluation a été menée pour introduire une amélioration significative : l'automatisation de la jointure au domaine durant le processus de masterisation. Malheureusement, cette initiative a rencontré un obstacle technique. La configuration actuelle de notre Active Directory, gérée par notre info-gérant, ne permet pas la jointure automatique des ordinateurs dans l'unité d'organisation (OU) appropriée. Cette limitation a nécessité de maintenir une intervention manuelle pour cette partie du processus.

Cependant des améliorations ont tout de même été ajoutés, notamment une mise à jour de toutes les applications, le passage à Windows 11, un processus de nommage automatique des ordinateurs, ainsi qu’une amélioration du temps de déploiement qui a été réduit de près de 30 minutes ! (45 minutes contre 15 minutes actuellement).

Pour le projet de masterisation, une machine virtuelle (VM) sous VMware Workstation avec Windows Server 2016 comme système d'exploitation a été mise en place. Cette VM a servi de plateforme pour installer et configurer Microsoft Deployment Toolkit (MDT). L'utilisation de VMware Workstation a permis une flexibilité et une isolation idéales pour le développement et les tests du master.

Installation des applications

Le master pour Andera Partners a été configuré avec un ensemble d'applications essentielles, préinstallées pour assurer un environnement de travail optimal dès le déploiement des postes informatiques.

Voici la liste des applications intégrées :Création de la séquence de tâche

Pour le projet de renouvellement des ordinateurs, j'ai élaboré une séquence de tâches unique et standard pour toute la société. Cette séquence inclut l'installation automatique des applications précédemment intégrées dans MDT. En outre, j'ai créé un script pour désactiver l'administrateur local par défaut de Windows pour des raisons de sécurité. Un autre compte administrateur local nommé "adminant" a été créé, conformément à la gestion par la solution LAPS de notre environnement.

Le fichier bootstrap.ini a été configuré pour automatiser le processus d'installation et pour passer directement à l'environnement de travail après l'installation.

Voici les principales configurations du bootstrap.ini :- Paramètres généraux : Priorisation par défaut, configuration du clavier et de la langue pour l'environnement PE (Preinstallation Environment).

- Automatisation du processus d'installation : Le fichier indique que l'installation de l'OS est obligatoire, nomme l'ordinateur, et contourne plusieurs étapes telles que la saisie du mot de passe administrateur, la clé produit, la sauvegarde de l'ordinateur, et l'activation de BitLocker (effectuer plus tard par GPO).

- Configuration de la localisation et de la langue : Définit la langue d'interface utilisateur, la localisation de l'utilisateur, et la configuration de la langue du clavier. Définit également le fuseau horaire.

- Automatisation de l'installation des applications : Les applications sont intégrées automatiquement dans la séquence de tâches.

- Sécurité et confidentialité : La configuration désactive l'administrateur local par défaut et configure le compte "adminant" pour la gestion par LAPS.

Dans le cadre de ce projet de réalisation d'un master et de renouvellement des ordinateurs, diverses compétences essentielles ont été développées. Cela inclut une analyse approfondie des masters existants, l'installation et la configuration de systèmes informatiques, la création de séquences de tâches automatisées, et la gestion du renouvellement des ordinateurs. Ces compétences ont permis d'améliorer l'efficacité et la flexibilité de l'infrastructure informatique tout en renforçant la capacité à gérer des projets complexes.

Compétences acquises :

Analyse et évaluation des besoins

Identification des besoins en matière de masterisation des ordinateurs et étude du master existant

Capacité à organiser son temps et ses ressources de manière autonome.

Utilisation de Microsoft Deployment Toolkit (MDT)

Création de séquences de tâches automatisées pour le déploiement.

Intégration de pilotes, de logiciels et de fichiers de réponse pour personnaliser les déploiements.

Gestion de la sécurité

Désactivation de l'administrateur local par défaut pour renforcer la sécurité.

Configuration de comptes administrateurs conformes aux normes de sécurité.

Planification et suivi du renouvellement des ordinateurs

Création d'un tableau d'affectation pour le renouvellement des équipements.

Gestion de l'affectation et du suivi des ordinateurs renouvelés.

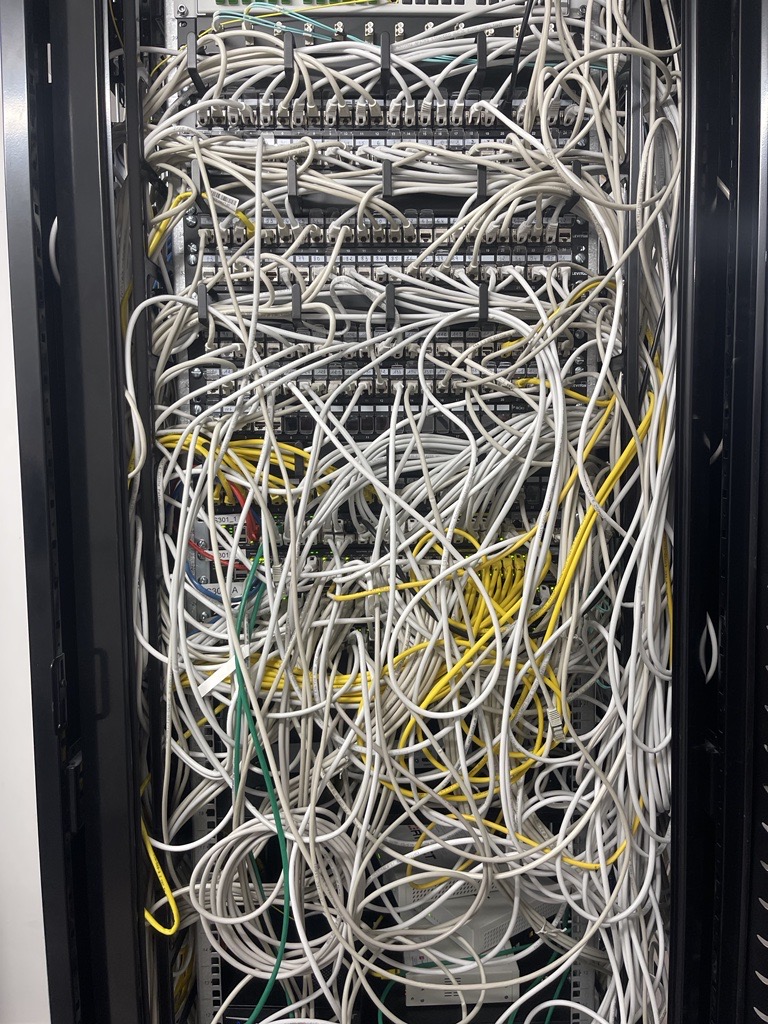

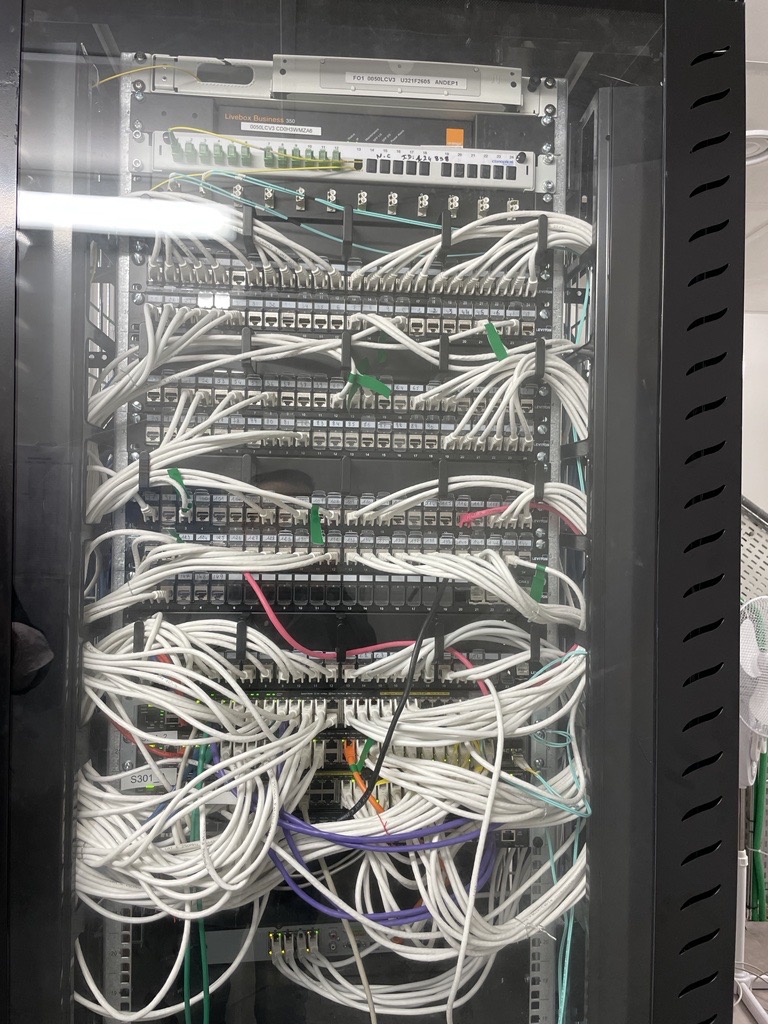

Brassage d'une baie

La société Andera Partners a déménagé ses bureaux début 2022 et de fait, c'est la société Antares qui était chargé du déménagement IT dont le montage de la baie. Celle-ci n'a pas été fait rigoureusement et l'ajout quelques mois plus tard d'un switch en urgence a compliqué la situation.

La baie était devenu illisible et nous perdions beaucoup de temps et d'énergie lorsqu'il fallait brasser simplement un équipement

Ma responsable informatique m'a alors missionné de remettre en place le brassage de la baie en suivant les normes et le plan de brassage.

- Etudier les normes de brassage et le réseau de la société

- Identifier les cables sensibles et non utilisateur

- Etablir un plan d'action

- Organiser l'intervention

Voici le résultat avant/après du brassage de la baie :

Après avoir soignemensement étudié le réseau de la société, j'ai établi un plan d'actions rapides à effectuer pendant l'intervention afin d'optimiser un maximum le temps d'intervention et d'indisponibilités des services.

Voici le plan d'action en 5 étapes:

- Débranchement des câbles non sensibles selon la liste fourni

- Ajustement (si nécessaire) des câbles roompanel (PR : 6,124,143,108,40,47,60,61,62) + étiquetage

- Ajustement des câbles sensibles

- Etiquetage des câbles sensibles

- Branchement de l’ensemble des câbles selon le plan

A côté de cela, j'ai créé un fichier excel sur la base du plan de brassage afin de réaliser une association entre les cables sensibles branchés au switch et les prises du bandeau afin de savoir rapidement où les rebranchés.

Le fichier excel contient des informations confidentiels et ne peut pas être partagé.

Dans le cadre du déménagement des locaux de la société Andera Partners et face à une baie de brassage chaotique, j'ai été chargé de réorganiser et de mettre en conformité le brassage. Cette mission consistait à étudier les normes de brassage, identifier les câbles sensibles, établir un plan d'action, et organiser l'intervention. Voici les compétences acquises lors de ce projet.

Compétences acquises :

Connaissance des normes de brassage

Étude approfondie des normes de brassage en réseau.

Compréhension des exigences en matière de câblage structuré.

Identification et gestion des câbles sensibles

Identification des câbles sensibles au sein de la baie de brassage.

Mise en place de mesures de protection pour les câbles sensibles.

Planification et organisation

Élaboration d'un plan d'action détaillé pour le brassage de la baie.

Organisation efficace de l'intervention en minimisant les temps d'indisponibilité des services.

Réorganisation du brassage

Débranchement des câbles non sensibles conformément à la liste fournie.

Ajustement des câbles roompanel avec étiquetage.

Migration 3CX vers teaming orange/webbex

Dans une démarche d'optimisation des coûts, mais également car nous sommes clients orange qui nous accès gratuitement au service de téléphonie IP d'Orange appelée Teaming, ma responsable informatique a prit la décision de migrer de solution.

Ma responsable informatique m'a confié la migration de notre solution 3CX (utilisé seulement par l'accueil depuis le COVID) vers la solution Teaming Orange.

Liste des activités à réaliser :- Analyse du guide administrateur et migration

- Guide utilisateur

- Configurer le poste de l'accueil

La portabilité de notre ligne fixe est prévu automatiquement par notre opérateur le 20 mars 2023. Après avoir ris connaissance du guide administrateur en annexe, j'a établi la road-map suivante :

- Configurer la solution Teaming côté administrateur (messagerie vocal, import des contacts)

- Préparer le poste de l'accueil en installant et configurant le logiciel teaming sur l'ordinateur et sur le téléphone portable

- Former les utilisateurs

- Tester la solution le 20 mars après la portabilité

- Désinstaller la solution 3CX

A l'aide du guide utilisateur fournit par orange, j'ai participé à la formation de l'utilisateur à l'accueil.

Après avoir installé l'application sur les différents devices de l'accueil, il suffit de se connecter avec les identifiants créé sur la partie administration afin de pouvoir profiter du service.

Toutefois, en cas de panne de Wi-Fi (pour le téléphone) ou de connexion internet (ordinateur), j'ai créé une procédure afin d'effectuer un renvoi sur le portail d'administration sur la ligne de l'accueil vers le numéro de portable (+06) du téléphone de l'accueil.

Pour la migration de 3CX vers Teaming Orange/Webex, voici une liste synthétisée de compétences acquises à travers ce projet :

Analyse, Planification et Migration

Étude approfondie des guides administrateurs pour la préparation d'une roadmap de migration claire et structurée.

Identification des étapes critiques pour une transition fluide vers Teaming Orange.

Configuration Technique

Compétences techniques approfondies dans la configuration de solutions de téléphonie IP.

Installation et configuration du logiciel Teaming sur divers équipements, assurant une intégration sans faille.

Formation et Support des Utilisateurs

Capacité à transmettre des connaissances techniques à des utilisateurs non spécialistes, facilitant l'adoption de nouvelles technologies.

Développement et mise en œuvre de matériel de formation basé sur des guides utilisateurs.

Suivi e-learning et campagne de phishing

En novembre 2023, ma responsable informatique m'a délégué le suivi du e-learning de sensibilisation des utilisateurs à la pratique du phishing et dans ce cadre, je dois également réalisé des campagnes mensuelles de sensibilisation ainsi que des dashboards mensuelles avec les statistiques sur la période.

Liste des activités à réaliser :- Prendre en main la solution avant de cliquer

- Mettre à jour les utilisateurs entrant/sortant

- Suivre l'avancement e-learning utilisateur

- Suivre les statistiques utilisateurs et adapter le modèle en fonction des résultats

- Réaliser des campagnes de phishing mensuelles

- Réaliser un dashboard mensuelles des statistiques sur la période

- Participer à l'amélioration de la solution

Afin d'assurer le bon déroulement de la formation et la compréhension de sa pertinence par les nouveaux entrants dans la société, j'ai rédigé un mail ajouté au process d'arrivée.

- Un pourcentage de visionnage de la formation parmis tous les utilisateurs

- La/les campagne de sensibilisation réalisé sur le mois

- Statistiques de la formation sur les élements de type clic, formulaire, message ou encore SMS

En novembre 2023, j'ai été chargé par ma responsable informatique de superviser le e-learning visant à sensibiliser les utilisateurs aux menaces de phishing. Dans le cadre de cette mission, j'ai également été responsable de la réalisation de campagnes mensuelles de sensibilisation et de la création de tableaux de bord statistiques. Voici les compétences acquises au cours de ce projet.

Compétences acquises :

Gestion de la sensibilisation à la sécurité

Supervision du programme de e-learning pour sensibiliser les utilisateurs aux menaces de phishing.

Suivi de l'avancement des utilisateurs dans les cours et évaluation de leur compréhension.

Suivi statistique des utilisateurs

Collecte et analyse des statistiques des utilisateurs participant à la formation.

Adaptation du programme en fonction des résultats pour améliorer l'efficacité de la sensibilisation.

Campagnes de sensibilisation mensuelles

Conception et mise en œuvre de campagnes de phishing mensuelles pour tester la vigilance des utilisateurs.

Création de scénarios de phishing réalistes pour évaluer les réponses des utilisateurs.

Création de tableaux de bord

Réalisation mensuelle d'une diapositive intitulée "Indicateur : Sensibilisation et formation" dans le tableau de bord IT de l'entreprise.

Inclusion de données telles que le pourcentage de visionnage de la formation, les campagnes de sensibilisation du mois et les statistiques de la formation.

Analyse cyber darktrace

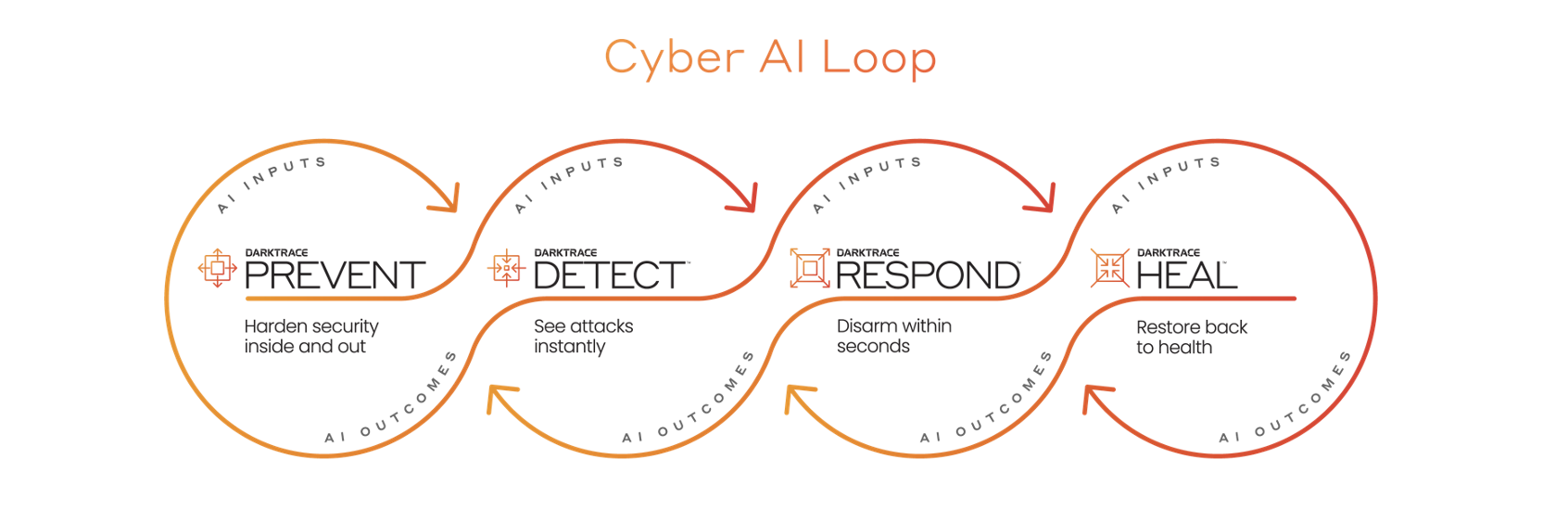

Dans l'ère numérique actuelle, la sécurité informatique est un enjeu majeur pour les entreprises de toutes tailles. La solution Cyber AI proposée par Darktrace est à la pointe de l'innovation, utilisant l'intelligence artificielle pour défendre les réseaux contre les menaces toujours plus sophistiquées. Voici une présentation détaillée de chaque élément de la Darktrace AI Loop, intégrable à un portfolio professionnel.

PREVENT (Prévenir)

La première étape de la boucle Cyber AI est la prévention. Darktrace utilise l'IA pour renforcer la sécurité à la fois interne et externe. En analysant continuellement les données du réseau, l'intelligence artificielle est capable d'identifier et de comprendre les comportements normaux pour chaque utilisateur et appareil, ce qui lui permet d'anticiper et de prévenir les menaces avant qu'elles ne se matérialisent.

DETECT (Détecter)

La détection est cruciale dans la gestion des risques de sécurité. La solution Cyber AI de Darktrace peut voir les attaques instantanément. Elle utilise des algorithmes d'apprentissage automatique pour détecter les anomalies en temps réel, ce qui permet de reconnaître les menaces émergentes ou les comportements suspects rapidement et avec une précision remarquable.

RESPOND (Répondre)

Lorsqu'une menace est détectée, la réponse rapide est essentielle. Darktrace AI dispose d'une capacité de réponse autonome qui peut désarmer les menaces en quelques secondes. Cette intervention rapide limite les dégâts potentiels et neutralise les attaques avant qu'elles ne puissent se propager à travers le réseau.

HEAL (Guérir)

Enfin, la restauration de la santé du réseau après une attaque est un processus crucial. Darktrace Cyber AI ne se contente pas de contenir l'attaque, elle aide également à restaurer les systèmes à leur état optimal. En utilisant l'intelligence artificielle pour apprendre de l'incident, elle aide à renforcer le réseau pour résister aux futures attaques.

Darktrace propose également une solution SAAS que nous avons connectée à notre tenant M365, ainsi qu'une solution Darktrace Email que nous avonc connectée à notre serveur Microsoft 365.

Darktrace SAAS

Dans le paysage numérique actuel, les solutions basées sur le cloud telles que celles offertes par Microsoft sont essentielles pour les opérations commerciales. Cependant, elles présentent également des vecteurs de risque uniques. Darktrace SaaS s'intègre parfaitement à l'environnement Microsoft, offrant une protection spécialisée pour les applications SaaS telles qu'Office 365, Azure et les services de collaboration en ligne. Grâce à l'intelligence artificielle adaptative de Darktrace, les comportements anormaux sont détectés en temps réel, offrant une vue d'ensemble et une sécurité accrues sans entraver la productivité des utilisateurs. Cette intégration permet aux entreprises de bénéficier de la flexibilité du cloud tout en maintenant un haut niveau de sécurité, essentiel pour protéger les données critiques et maintenir l'intégrité des systèmes.

Darktrace Email

L'email est souvent la porte d'entrée principale pour les cyberattaques, devenant ainsi un point focal pour la sécurité des informations. Darktrace Email est conçu pour contrer ce risque en appliquant l'intelligence artificielle pour analyser, comprendre et détecter les menaces qui transitent par les communications par email. Qu'il s'agisse de phishing sophistiqué, de compromission de messagerie d'entreprise (BEC), ou d'autres vecteurs d'attaque basés sur le courrier électronique, Darktrace Email offre une couche de défense robuste. La solution s'adapte en permanence pour identifier les nouvelles tactiques utilisées par les attaquants, permettant aux entreprises de rester un pas devant les acteurs malveillants et d'assurer la continuité et la sécurité de leurs communications critiques.

J'ai participé à la mise en œuvre du projet de A à Z sous la supervision du responsable informatique. J'ai pu assister aux différentes réunions de démonstration et de formation avec notre prestataire Darktrace, puis j'ai procédé à l'intégration de la solution dans notre environnement.

Ma responsable informatique m'a ensuite confié la tâche de superviser les actions de la sonde et d'analyser les incidents critiques.

Darktrace propose sur son portail client une académie riche en informations, manuels, guides et vidéos pour se former sur les différents outils. Ce portail propose également des sessions de cours par module, à l'issue desquelles nous pouvons passer un test qui permet d'obtenir une attestation de suivi. Cette attestation est ensuite requise pour passer une certification officielle Darktrace, comme l'illustre le schéma suivant :

Voici les certifications que j'ai obtenu :

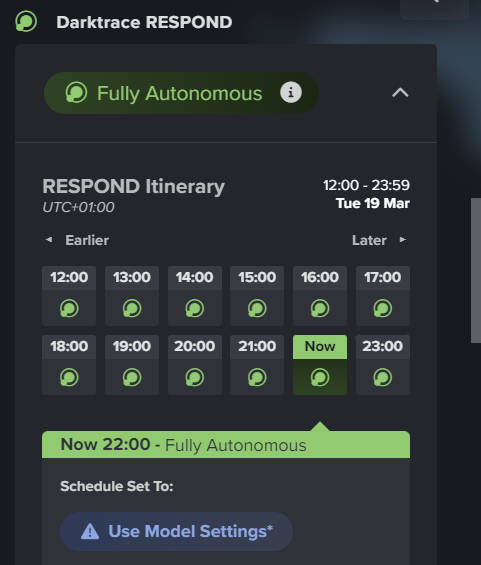

La sonde Darktrace est configurée en mode "Fully Autonomous" parce que notre organisation ne dispose pas d'une équipe cyber dédiée à confirmer et à intervenir sur les actions de la sonde. Mon rôle en tant que superviseur consiste à surveiller les actions prises automatiquement par la sonde pour assurer qu'elles sont pertinentes et efficaces. J'approfondis les analyses lorsque c'est nécessaire et j'entreprends des procédures de remédiation adaptées pour répondre aux incidents critiques. Cette autonomie maximale de la sonde nous permet de bénéficier d'une réaction rapide face aux menaces, cruciale dans un paysage de cyber sécurité où chaque seconde compte.

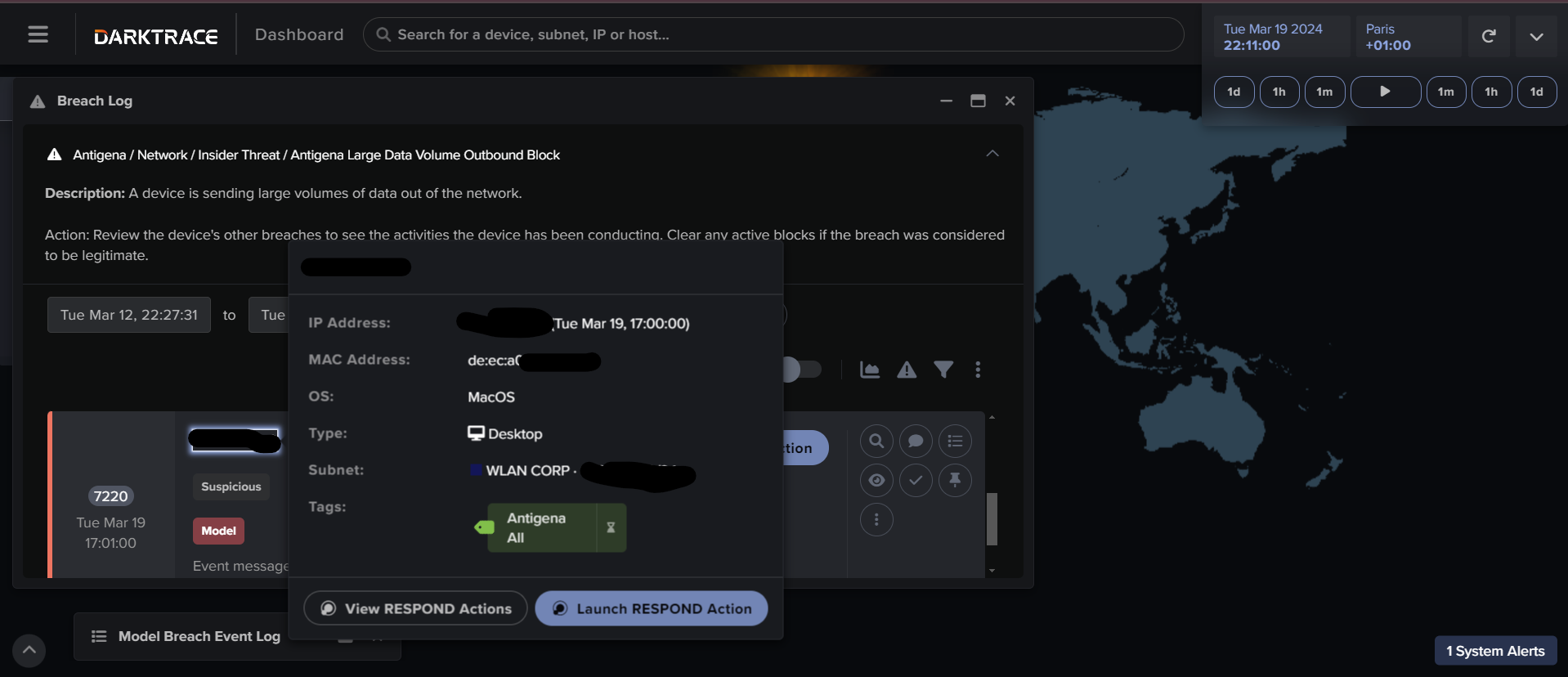

La sonde Darktrace a détecté une activité suspecte caractérisée par l'envoi de volumes importants de données depuis un appareil spécifique du réseau, ce qui est indiqué par l'infraction au modèle ' "Antigena Large Data Volume Outbound Block". La recommandation d'action suggère d'examiner d'autres infractions potentielles effectuées par l'appareil pour déterminer si les activités étaient légitimes et de lever tout blocage actif si l'infraction est jugée comme telle. Cela illustre la capacité de la solution Darktrace à identifier et à enregistrer des comportements potentiellement malveillants en temps réel.

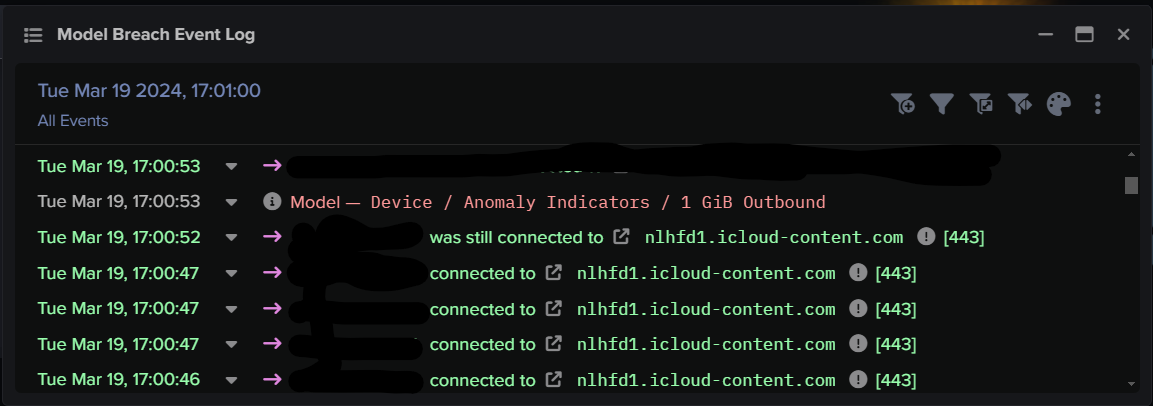

Cette capture d'écran du journal des événements de Darktrace montre des détails supplémentaires sur le comportement suspect identifié précédemment. Dans le "Model Breach Event Log", on note une série de connexions à un service cloud spécifique d'Apple, icloud-content.com, sur le port 443, qui est habituellement utilisé pour le trafic sécurisé HTTPS. Ces logs indiquent des transferts répétés de données, potentiellement importants, d'un appareil vers iCloud. Étant donné que l'appareil est connecté au réseau Wi-Fi de l'entreprise et que les transferts de données vers des services de cloud personnels peuvent constituer une fuite de données ou une sauvegarde non autorisée d'informations sensibles de l'entreprise, cette activité est automatiquement marquée pour révision et une action de blocage temporaire est prise par la sonde.

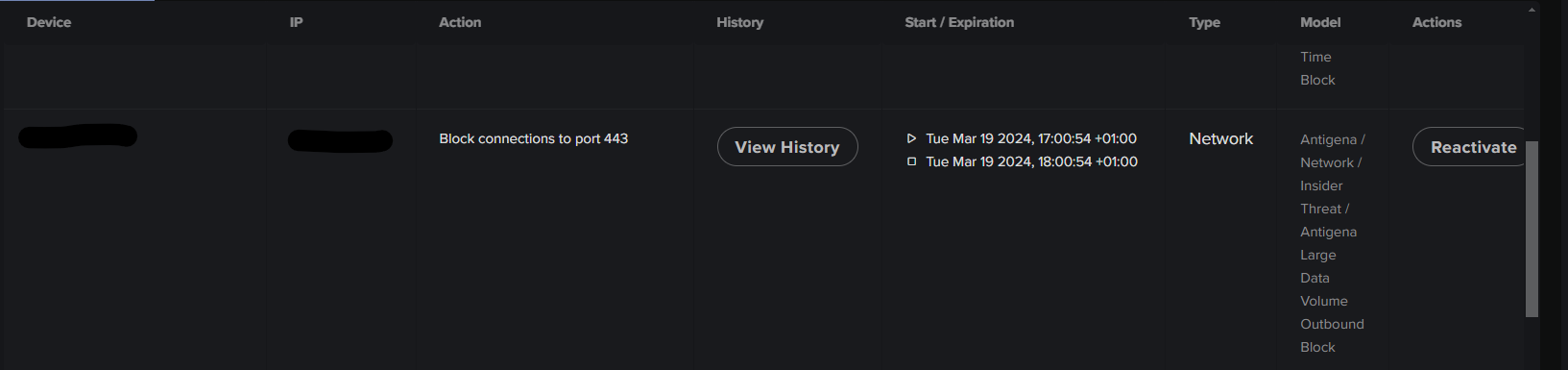

L'action prise par Darktrace, que l'on voit sur la capture d'écran, était temporaire, bloquant les connexions au port 443 spécifiquement pour le domaine nlhfd1.icloud-content.com. Le bouton "Reactivate" permet de réactiver le blocage vers ce domaine après l'expiration de la période de blocage initialement définie. Cela démontre un équilibre entre une réponse proactive à une activité suspecte et la flexibilité de restaurer rapidement l'accès une fois que l'activité a été jugée sûre.

Darktrace met à disposition un outil appelé "Cyber IA Analyst" utilise l'intelligence artificielle avancée pour détecter, enquêter et synthétiser les données relatives à des incidents de sécurité significatifs, permettant ainsi aux équipes de sécurité de comprendre le contexte et la portée de chaque menace. Il est possible de générer un rapport de menace détaillé de cette enquête. Dans l'exemple ci-dessous, il s'agit de potentielle attaque par brut force distribuée de compte Microsoft 365.

La mise en œuvre et l'analyse de la solution Cyber AI de Darktrace au sein de notre entreprise a été un projet majeur qui m'a permis de développer des compétences pointues en cybersécurité. Voici les compétences acquises au cours de ce projet.

Compétences acquises :

Intégration et gestion de solutions de cybersécurité AI

Compréhension approfondie de la solution Cyber AI Darktrace et de son intégration dans l'infrastructure IT existante.

Capacité à configurer et superviser les outils de sécurité basés sur l'IA pour prévenir, détecter, répondre et guérir après une attaque cybernétique.

Analyse de sécurité et réponse aux incidents

Capacité à analyser les alertes de sécurité générées par Darktrace et à prendre des mesures de réponse appropriées.

Expertise dans l'utilisation de l'intelligence artificielle pour la détection rapide des menaces et la réaction autonome aux incidents.

Certifications en cybersécurité

Acquisition de connaissances spécialisées à travers la certification Darktrace, renforçant les compétences en visualisation des menaces et en gestion des e-mails sécurisés.

Capacité à appliquer les connaissances certifiées pour améliorer la posture de sécurité de l'entreprise.

Gestion proactive des risques

Compétence dans l'évaluation des risques et dans la mise en œuvre de stratégies de mitigation à l'aide d'outils de cybersécurité avancés.

Expérience dans l'optimisation des configurations de sécurité pour protéger les assets critiques contre les cyberattaques sophistiquées.

Incident généralisé : blocage de périphériques aléatoire

Le ticket n°41, enregistré le 24 janvier 2023, a marqué le début d'une enquête approfondie sur un incident affectant l'option cellulaire de plusieurs laptops au sein de l'entreprise, un outil essentiel pour notre force de travail mobile.

L'incident se manifestait par la disparition totale de l'option cellulaire des paramètres Windows, rendant impossible l'utilisation de la connectivité cellulaire pour un accès internet distant. Le périphérique Intel XMM 7360, essentiel pour cette fonctionnalité, n'était détectable dans le gestionnaire de périphériques que lorsqu'on affichait les périphériques cachés, apparaissant alors avec le code erreur 45, indiquant que ce matériel n'était pas connecté à l'ordinateur.

Liste des interventions réalisés :- Intervention le 27/01 par moi-même

- Escalade HP le 06/03

- Intervention HP le 21/02

Face à l'augmentation du nombre d'utilisateurs concernés par l'incident, j'ai pris la décision d'intervenir pendant 4 heures sur l'un des ordinateurs impactés.

Voici les actions réalisées :- Etude du problème et consultation de nombreux forum microsoft et autres concernant la carte réseau de l'ordinateur

- Désinstallation de l'ensemble des pilotes relatif au périphérique via powershell

- Nettoyage des clefs de registre via CCleaner

- Réinstallation du dernier firmware disponible et fonctionnel pour un laptop du même modèle

- Réinstallation du dernier pilote disponible et fonctionnel pour un laptop du même modèle

- Vérification hardware

Mon intervention n'a pas pu résoudre le problème. J'ai donc ouvert un ticket chez HP (les ordinateurs étant sous garanti) le 6 février 2023

Voici les actions réalisées :- Diagnostic hardware

- Remplacement de la puce

- Installation des pilotes

Malheureusement, l'intervention HP n'a pas résolu le problème.

Après une analyse approfondie, révélant que le logiciel EPP (EndPointProtector) était responsable du blocage aléatoire des périphériques chez les utilisateurs. EPP est un logiciel que nous utilisons afin de bloquer les périphériques externes de type clé USB par exemple.

La démarche de résolution a impliqué la désactivation de la GPO (Group Policy Object) d’installation d’EPP, une étape cruciale pour permettre la désinstallation effective du logiciel incriminé.

Cette action a été précédée par un remplacement de la fonction de blocage des périphériques externe en utilisant le service fournit par notre antivirus Trend. Nous avons adressée cette demande au support d'Antares via email.

La résolution de l'incident de blocage des périphériques cellulaires sur les laptops au sein de l'entreprise a été un projet complexe qui a nécessité une approche méthodique et innovante.

Voici les compétences acquises au cours de ce défi technique :

Diagnostic et résolution de problèmes complexes

Analyse approfondie du problème affectant l'option cellulaire des laptops.

Identification de l'erreur matérielle et des problèmes logiciels associés au périphérique Intel XMM 7360.

Gestion de la communication avec les fournisseurs

Ouverture et gestion de tickets d'assistance technique avec HP pour des interventions matérielles.

Escalade efficace des problèmes pour accélérer le processus de résolution.

Analyse logicielle et ajustements de configuration

Désinstallation des pilotes via PowerShell et nettoyage des clés de registre.

Réinstallation de firmware et de pilotes fonctionnels pour restaurer la fonctionnalité des laptops.

Identification et désactivation de logiciels problématiques

Identification de EPP comme source du blocage et désactivation de la GPO d'installation d'EPP.

Remplacement de la fonctionnalité de blocage des périphériques externes par une solution alternative.